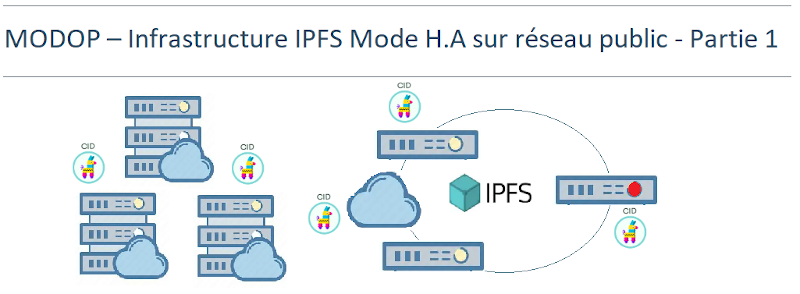

MODOP sur l’installation d’une infrastructure robuste et distribuée pour le stockage et la diffusion de fichiers à l’échelle mondiale. Elle repose sur le protocole IPFS (InterPlanetary File System), basé sur une architecture P2P comprenant un nœud leader responsable de la gestion des pins, accompagné de deux peers assurant la réplication des données. L’ensemble des machines est configuré en RAID1 afin de garantir une redondance locale des données sur chaque nœud. Connectées via le réseau public (Internet), elles offrent une accessibilité universelle et permettent une mise à l’échelle mondiale du partage de contenu. Grâce à l’adressage par CID (Content Identifier) et à la nature décentralisée du protocole IPFS, si l’un des nœuds devient indisponible, les autres peuvent continuer à servir les fichiers, assurant ainsi une haute disponibilité .L’architecture distribuée, couplée à une répartition géographique des peers, optimise la latence et la performance du système pour les utilisateurs finaux. Ce type d’infrastructure est particulièrement adapté aux cas d’usage nécessitant scalabilité, résilience et disponibilité continue, tels que le stockage de données sensibles, l’hébergement web décentralisé ou les applications Web.

Continuer la lectureCatégorie : Sécurité

MODOP sur la sécurité Informatique

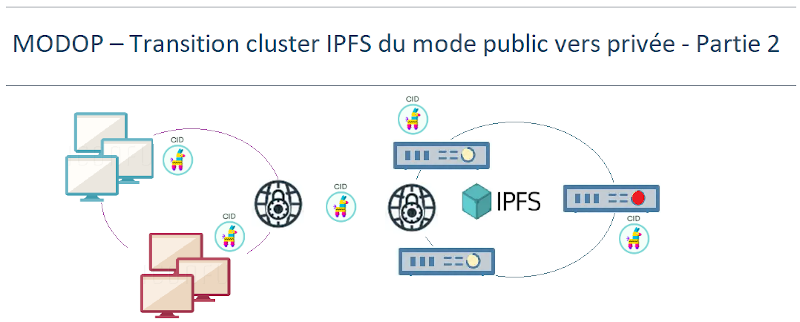

MODOP – Transition d’un cluster IPFS du mode public vers une architecture privée – Partie 2

Ce MODOP décrit la migration d’une infrastructure IPFS, initialement déployée en mode public, vers un environnement privé et sécurisé. La nouvelle architecture repose sur un réseau P2P fermé, tout en conservant sa structure : un nœud leader chargé d’orchestrer les pins, accompagné de deux peers assurant la réplication des données. Dans ce cadre privé, seuls les nœuds disposant de la clé swarm partagée peuvent rejoindre le réseau, garantissant la confidentialité des échanges ainsi que le contrôle d’accès. Cette approche renforce la sécurité tout en préservant les caractéristiques essentielles de l’infrastructure, notamment une haute disponibilité , même en cas de défaillance d’un nœud ,et une scalabilité maintenue, permettant l’ajout de nouveaux pairs sans exposition au réseau public.

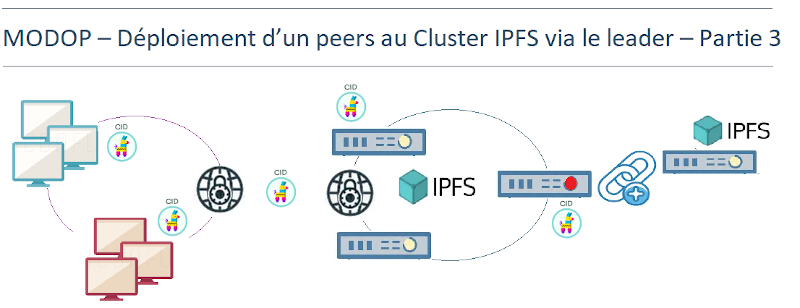

Continuer la lectureMODOP – Déploiement d’un peers au Cluster via le leader – Partie 3

MODOP sur l’intégration d’un nouveau nœud peer dans un cluster IPFS privé, sans interruption du service. L’ajout de ce nœud permet d’étendre la capacité de stockage, de renforcer la haute disponibilité et la résilience en cas de panne, ainsi que d’accroître la redondance des données grâce à la réplication P2P. Cette opération est réalisée sans perturber les nœuds existants. Le nouveau nœud s’intègre de manière transparente au sein du cluster.

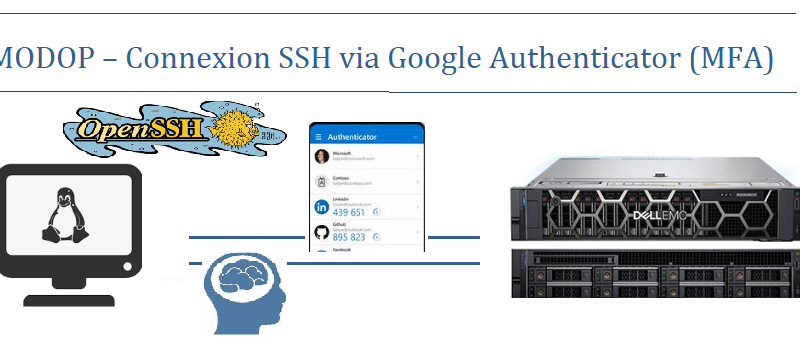

Continuer la lectureMODOP – Connexion SSH via Google Authenticator (MFA)

MODOP sur la mise en place d’une identification « User password » + OTP via SSH.

Nous allons utiliser ici « Google Authenticator APP » permettant la génération de mots de passe à usage unique de 6 chiffres que l’utilisateur doit saisir lors de son authentification SSH.

Ce type de connexion permet l’authentification MFA et renforce grandement l’accès au serveur.

Dans le cas présent il faut connaitre plusieurs facteurs pour accéder au serveur cible.

1 – Connaitre le nom du serveur et l’utilisateur utilisant ce type d’accès.

2 – Connaitre le mot de passe de l’utilisateur sur le serveur cible

3 – Avoir l’accès à une session ouverte sur le smartphone de l’utilisateur@serveur avec l’application « Google Authenticator »

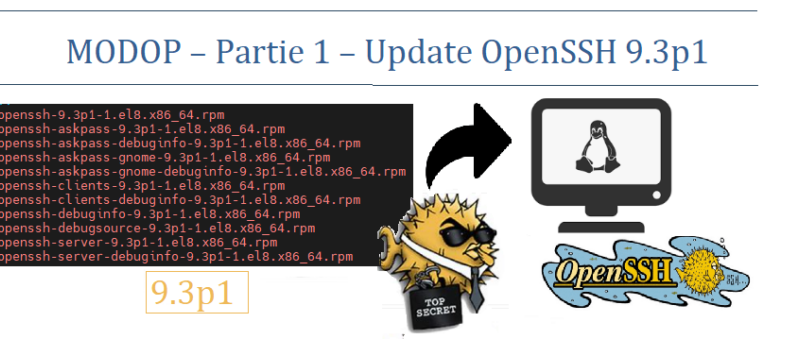

MODOP – Partie 1 – Update OpenSSH To 9.3p1

MODOP sur la mise à jour de OpenSSH pour des machines Centos/RockyLinux/Almalinux 7 et 8. OpenSSH permet la connexion sécurisée via les service ssh , sftp et ssh-agent. Il regroupe plusieurs binaires et notamment ssh-keygen et ssh-copy-id.Son but est la connexion distante sécurisée en offrant de nombreuses capacités en chiffrement et authentification. Il est le service incontournable pour vos connexions entre client/client ou client/serveur.

Continuer la lectureMODOP – Partie 2 – BASH Update to OpenSSH 9.3p1

MODOP sur la mise à jour de OpenSSh automatisée à l’aide d’un script bash sur des machines Centos/RockyLinux/Almalinux 7 et 8.

le script va récupérer les sources et dépendances et générer des RPM qui seront par la suite installées automatiquement.

MODOP – YubiKey – Cient SSH – GitHub

MODOP – Mise en place d’une connexion SSH entre un client et l’application Github via YubiKey. Depuis fin 2021 , les connexions à vos repository sur Git doivent se réaliser via des clefs SSH. Dans le cas présent , nous allons mettre en place une solution de connexion SSH à l’aide d’un second facteur d’authentification « physique » afin d’augmenter la sécurité. Tous vos push seront réalisés avec une clef SSH + Clef YubiKey.

Continuer la lectureMODOP – Connexion SSH YubiKey – Linux Machine

MODOP – Mise en place d’une connexion SSH entre un client et un Serveur via une clef Yubikey .Cette connexion permet de renforcer la connexion sur des machines serveur et cela à l’aide d’un second facteur d’authentification « physique » prouvant son identité. Elle permet ainsi de s’affranchir de la mémorisation de mot de passe compliqués.

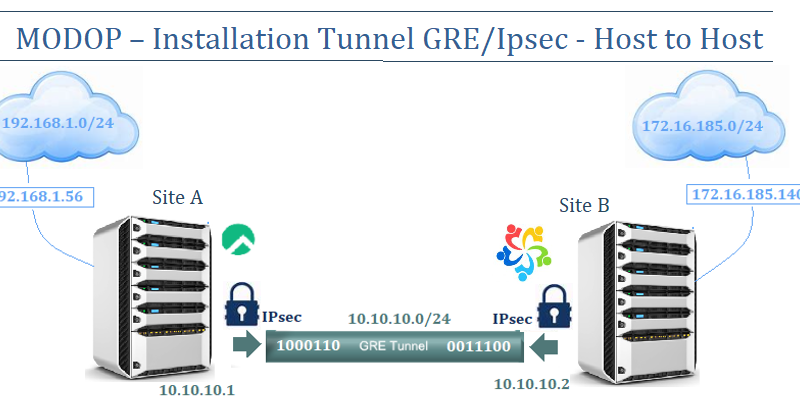

Continuer la lectureMODOP – Installation Tunnel GRE/Ipsec – Host to Host

MODOP d’une encapsulation de paquets de données chiffrés via les services GRE et IPSec. Nous reprenons le MODP précédent sur la mise en place d’un tunnel GRE pour lui appliquer

une couche de chiffrement avec clés partagées (IPSec) .Ce chiffrement va permettre de sécuriser les communications entre les deux équipements .Néanmoins quand on interconnecte deux sites avec

cette solution , il n’y a aucun moyen de restreindre individuellement les accès des machines en cas de compromission de clef.

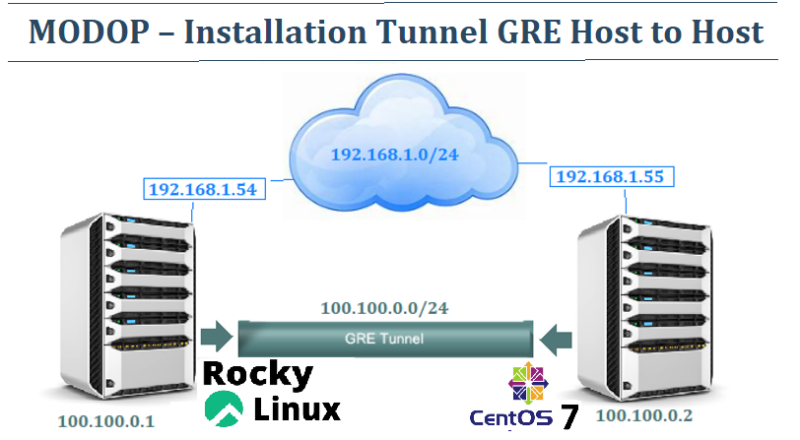

MODOP – Installation Tunnel GRE Host to Host

MODOP d’une encapsulation de paquets de données à travers une connexion point à point entre deux client Linux via une tunnel GRE.

Le service GRE (Generic Routing Encapsulation) permet d’encapsuler des flux/protocoles qui ne sont normalement pas pris en charge par un réseau.

GRE est un moyen de charger un type de paquet dans un autre type de paquet afin que le premier paquet puisse circuler sur un réseau sur lequel il ne pourrait normalement pas circuler.