MODOP sur la mise en place d’un script BASH permettant de bloquer des IP de Botnet sur vos serveurs de Production afin d’éviter d’éventuelles attaques groupées. Le principe est de s’appuyer sur un site de veille en cybersécurité et ainsi récupérer la liste journalière des Botnet référencés. Le script inscrira dans le Firewall un « REJECT » Pour chaque IP Botnet désignées dans la liste . Une tâche Crontab devrait permettre de mettre à jour le firewall à chaque édition du fichier de veille Botnet.

Continuer la lectureCatégorie : Sécurité

MODOP sur la sécurité Informatique

MODOP installation VPN IPsec – Host to Host

MODOP sur la mise en place de IPsec (Internet Protocol Security) entre deux machines clientes et de réseaux différents et cela afin d’assurer des communications privées et sécurisées via IP. Le But est de chiffrer et s’identifier auprès d’un hosts grâce à un échange de clefs Publiques host-to-host. IPsec se différencie de la plupart des systèmes des services pour la protection des réseaux IP car il fonctionne sur la couche 3 du modèle OSI. De fait, aucune application nécessaire à paramétrer.

Continuer la lectureMODOP – Ajout Client Win10 sur Serveur WireGuard Linux

En complément du dernier MODOP sur la mise en place d’un service WireGuard et d’un client VPN sous Linux. Nous allons ajouter un client Microsoft avec le client WireGuard. Le but est de connecter un client Win10 sur le serveur WireGuard Linux précédemment configuré, et ainsi permettre la connexion des deux équipements sur un réseau VPN. WireGuard permet la connexion d’OS hétérogène le rendant Multiplateforme.

Continuer la lectureMODOP – Installation WireGuard VPN

MODOP – Mise en action d’un VPN via le service WireGuard Cient/Serveur. Cette solution permet le chiffrement et l’authentification par un jeu de clef Public/privé afin de créer un tunnel sécurisé entre des équipements. Il est simple et rapide à mettre en place pour sécuriser vos transactions et cela sans avoir besoin de créer/utiliser des PKI spécifique.

Continuer la lectureMODOP – Ajout Client Windows sur Serveur OpenVPN Linux

En complément du précédent mode opératoire sur la mise en place d’un service OpenVPN et d’un client VPN sous Linux. Nous allons aborder, dans ce nouveau MODOP, le déploiement d’un client Microsoft avec le client OpenVPN GUI. Le but est de connecter un client Win10 sur le serveur OpenVPN Linux précédemment configuré, et ainsi permettre la connexion des deux équipements sur un réseau VPN.

Continuer la lectureMODOP – Installation OpenVPN (Easy-RSA3) – Client/serveur

MODOP – Mise en place d’une solution VPN avec l’aide des services OpenVPN et Easy-RSA afin de sécuriser du trafic de données entre deux Subnet/Infrastructure différents via un réseau virtuel privé. Les Certificats Racine CA, Serveur et Clients seront générés via le service Easy-RSA. Le tunnel (Réseau virtuel privé) VPN sera lancé via le service OpenVPN en s’appuyant sur les certificats générés précédemment. Le mécanisme du VPN permet de sécuriser, authentifier, encrypter des DATA bout à bout entre deux équipements et garanti la confidentialité et l’intégrité des transactions.

Continuer la lectureMODOP – Tuning Linux kernel parameters

MODOP – Configurer ou « tuner » son noyau linux est un besoin qui peut être nécessaire pour un administrateur système et surtout des spécificités d’un client. Le service le plus souvent utilisé est « sysctl » disponible sur toutes les types de Linux du marché. Sysctl permet de modifier les paramètres du kernel stockés dans /proc/sys dynamiquement, et donc très rapidement applicable à vos serveurs et clients.

Continuer la lectureMODOP – Bloquer/Débloquer Subnet IPv4 d’un pays sur firewall

MODOP – Installation de règle Firewall pour bloquer un Pays sur vos serveurs Linux. Le but est de récupérer toutes les « range Subnet » pour un pays et les « set » dans le firewall afin de réaliser un « REJECT » de toute les demandes d’accès via ce pays. Le but est de filtrer toutes les requêtes provenant d’un pays pour mieux contrôler les accès à vos équipements. Dans certain contexte d’infrastructure , bloquer/Filtrer des sources d’IP est indispensable… surtout en ce moment avec les faits en UKRAINE .

FREE UKRAINE

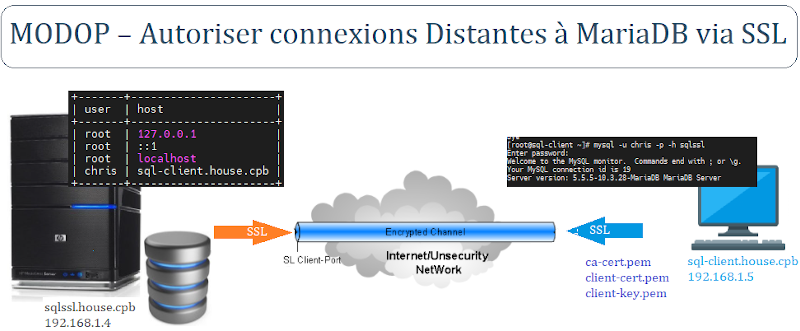

MODOP – Autoriser connexions Distantes à MariaDB via SSL

Ce MODOP décrit la mise en place d’une connexion SSL entre un client et un serveur de base de données MariaDB.

Le but est de crypter toute transaction lorsque qu’un utilisateurs SSL, habilité et référencé, souhaite échanger des flux de données sur une base hébergée sur une machine serveur MariaDB distante.

Il est fortement conseillé d’ajouter des certificats SSL pour communiquer entre client/serveur.

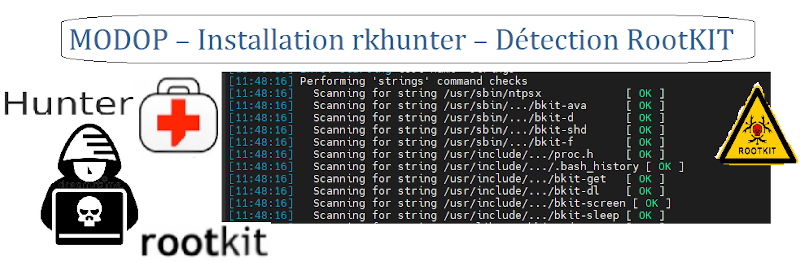

MODOP – Installation rkhunter – Détection RootKIT

MODOP sur l’installation d’un « chasseur » de rootkit .

Au même titre que les antivirus, rkhunter est en charge de scanner/détecter les rootkits, portes dérobées et exploits sur des machines. Il est en charge de veiller et alerter en cas de compromission de machine.

Les check rootkit sont basés sur les rainbow table hash pour déceler une infection machine.