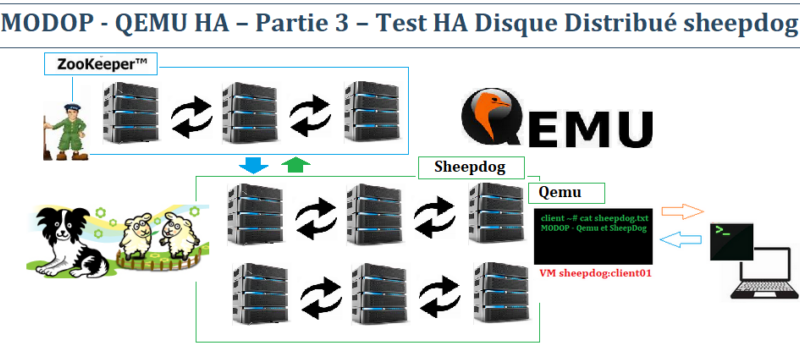

MODOP – Test de résilience des données sur des machines virtuelles QEMU via Sheepdog. Le but est de rendre persistant toutes données inscrites sur une machine virtuelle via l’usage d’un stockage distribué SheepDog. Dans le cas présent, nous allons créer un fichier texte sur une machine VM (Qemu/Sheepdog) du node04 et nous vérifierons sur le node05 que cette donnée est préservée.

Continuer la lectureÉtiquette : Serveur

MODOP – QEMU HA – Partie 4 – Installation HA Web Machine Sheepdog

MODOP – Test de résilience des services et données sur des machines virtuelles QEMU via Sheepdog/Zookeeper. Le but est de rendre HA « high availability » des applications web, données, DNS, etc via l’usage d’un stockage de type SDS. Dans le cas présent, nous déployons un script Bash Web permettant de redémarrer des machines virtuelles lors de la perte du node « maître » portant les machines VM et la VIP (KeepAllive).

Continuer la lectureMODOP – Partie 1 – Server ATA over Ethernet RAID1

MODOP sur la mise en place d’un serveur AoE distribuant des Volumes Logiques (LV) à différent Système d’exploitation (Win10, Linux, BSD, etc) Dans le cas présent, le Volumes Groupe (VG) repose sur un RAID1 et assigne des Volumes Logiques (LV) via la couche OSI 2 sur des clients distants. AoE se comporte comme un SAN mais sa particularité est d’être basé sur les MAC Adresse et non les IP, le rendant Léger, rapide et économe. De plus, ce protocole n’est pas routable (OSI 2) et de fait non accessible via les réseaux internet.

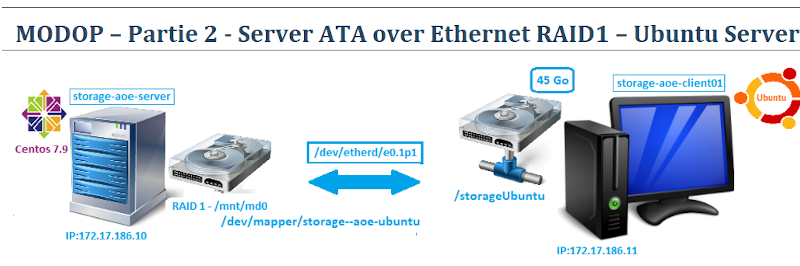

Continuer la lectureMODOP – Partie 2 – Server ATA over Ethernet RAID1 – Ubuntu Server

MODOP – Connexion d’un client Ubuntu server sur le serveur Aoe (Partie1) en lui assignant un volume logique (LV) nommé « /dev/mapper/storage–aoe-ubuntu ». Ce volume (LV) est défini sur le serveur AoE via le service vbladed en mappant le LV à une virtual EtherDrive permettant d’utiliser une « raw socket ». Le client AoE se connectera et ouvrira un flux réseau via le numéro de la virtual EtherDrive (e0.1) configurer sur AoE server.

Continuer la lectureMODOP – Partie 3 – Server ATA over Ethernet RAID1 – Win Server 2022

MODOP – Connexion d’un client Windows server 2022 sur le serveur Aoe (Partie1) en lui assignant un volume logique (LV) nommé « /dev/mapper/storage–aoe-winserve22 ». Ce volume (LV) est défini sur le serveur AoE via le service vbladed en mappant le LV à une virtual EtherDrive permettant d’utiliser une « raw socket ». Le client AoE se connectera et ouvrira un flux réseau via le numéro de la virtual EtherDrive (e1.1) configurer sur AoE server.

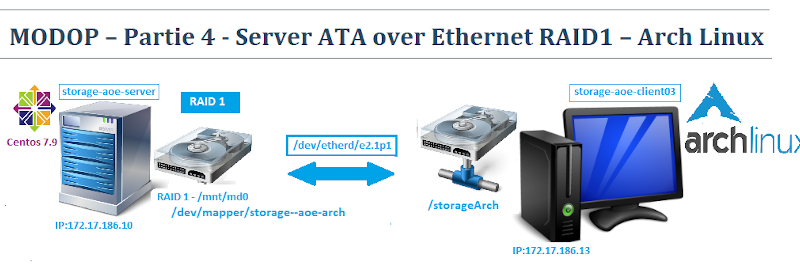

Continuer la lectureMODOP – Partie 4 – Server ATA over Ethernet RAID1 – Arch Linux

MODOP – Connexion d’un client Arch Linux sur le serveur Aoe (Partie1) en lui assignant un volume logique (LV) nommé « /dev/mapper/storage–aoe-arch ». Ce volume (LV) est défini sur le serveur AoE via le service vbladed en mappant le LV à une virtual EtherDrive permettant d’utiliser une « raw socket ». Le client AoE se connectera et ouvrira un flux réseau via le numéro de la virtual EtherDrive (e2.1) configurer sur AoE server.

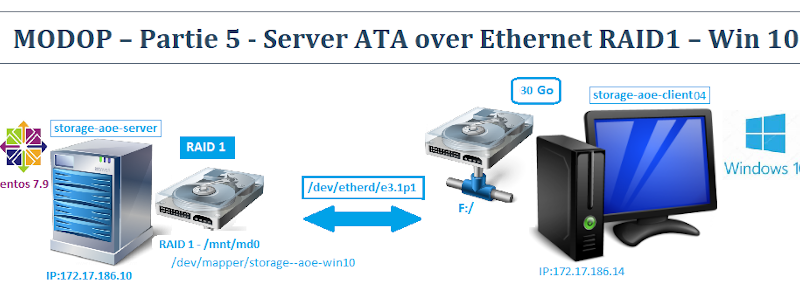

Continuer la lectureMODOP – Partie 5 – Server ATA over Ethernet RAID1 – Windows 10

MODOP – Connexion d’un client Windows 10 sur le serveur Aoe (Partie1) en lui assignant un volume logique (LV) nommé « /dev/mapper/storage–aoe-win10 ». Ce volume (LV) est défini sur le serveur AoE via le service vbladed en mappant le LV à une virtual EtherDrive permettant d’utiliser une « raw socket ». Le client AoE se connectera et ouvrira un flux réseau via le numéro de la virtual EtherDrive (e3.1) configurer sur AoE server.

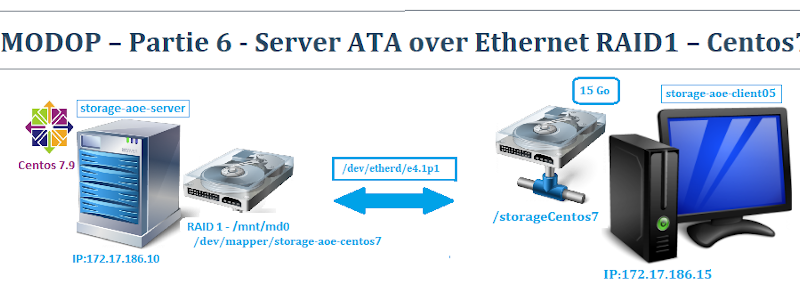

Continuer la lectureMODOP – Partie 6 – Server ATA over Ethernet RAID1 – Centos7

MODOP – Connexion d’un client Centos7 Linux sur le serveur Aoe (Partie1) en lui assignant un volume logique (LV) nommé « /dev/mapper/storage–aoe-centos7 ». Ce volume (LV) est défini sur le serveur AoE via le service vbladed en mappant le LV à une virtual EtherDrive permettant d’utiliser une « raw socket ». Le client AoE se connectera et ouvrira un flux réseau via le numéro de la virtual EtherDrive (e4.1) configurer sur AoE server.

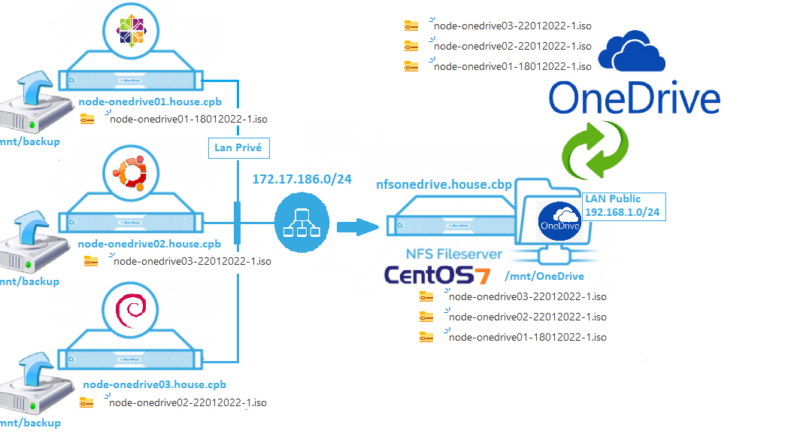

Continuer la lectureMODOP – MondoRescue sauvegarde Cloud OneDrive – Partie 1 : Serveur NFS/OneDrive

MODOP sur la mise en place de la sauvegarde de machines virtuelles d’une infrastructure d’un réseau privé sur un SharePoint.Le but est de permettre de réaliser une sauvegarder de machines VM n’ayant pas d’accès extérieurs sur un cloud Internet.Le principe est le suivant , une machine collecte les sauvegardes MondoRescue de machines clientes sur un NFS qui lui même est connecté sur le SharePoint. Partie n°1 – nous abordons la mise en place d’un service NFS et SharePoint (OneDrive)

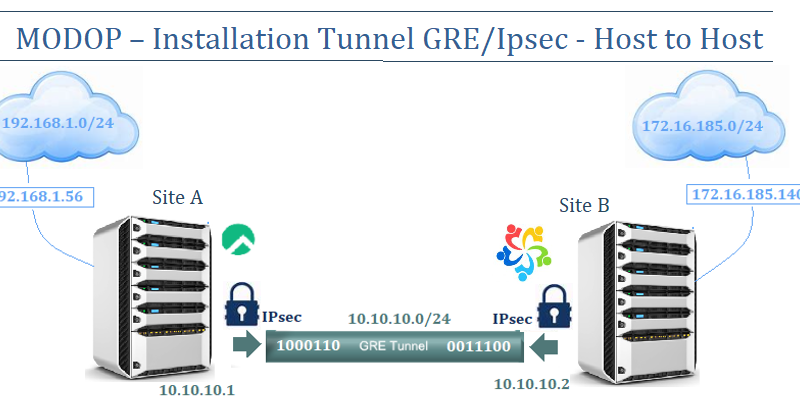

Continuer la lectureMODOP – Installation Tunnel GRE/Ipsec – Host to Host

MODOP d’une encapsulation de paquets de données chiffrés via les services GRE et IPSec. Nous reprenons le MODP précédent sur la mise en place d’un tunnel GRE pour lui appliquer

une couche de chiffrement avec clés partagées (IPSec) .Ce chiffrement va permettre de sécuriser les communications entre les deux équipements .Néanmoins quand on interconnecte deux sites avec

cette solution , il n’y a aucun moyen de restreindre individuellement les accès des machines en cas de compromission de clef.